arkadaşlar exe dosyası tekrar pyinstaller e geri çevirme olabilirmi?

aynak kod veya api tokene erişilebiliyor mu?

teşekkürler…

Merhaba.

Pyinstaller ile oluşturulmuş uygulamanın içindeki bytecode (.pyc) halinde bulunan python dosyalarına erişilebilir, ama düz python koduna geri dönüştürüldüğünde okunabilir bir kod elde edilemez diye tahmin ediyorum.

içinde zararlı kodlar enjekte edilmiş bir betik varsa karşımızda, exe halinde…

YazbelOnlineList.exe

önce kendi zararlı işini görüp sonra bs4 ile yazbel online listesini gösteriyo mesela seneryodaki exe

windows bunu zararlı olarak görüp uyarı verebiliyorsa eğer ? biz de bunun zararını görebilir miyiz?

ne yapıyo? nasıl yapıyo? kime, hangi yoldan iletiyo?

Zararlı kodlar derken ne demeye çalıştınız?

Windows exe halindeki uygulamalarin lisansı olmadığı için zararlı kabul ediyor(birde sistem dosyası olduğu için)

appdata ya ulaşıp program verilerini kopyalayan(çalan) bi arkadaş mesela.

pyinstaller ile exe yaptığım taktirde zararlı olarak algılıyo

windows;

Windows kişisel bilgisayarınızı korudu

Windows Defender SmartScreen tanınmayan bir uygulamanın başlamasını engelledi. Bu uygulamayı çalıştırmak bilgisayarınızın güvenliğini tehlikeye sokabilir.

Ek bilgi

Çalıştırma

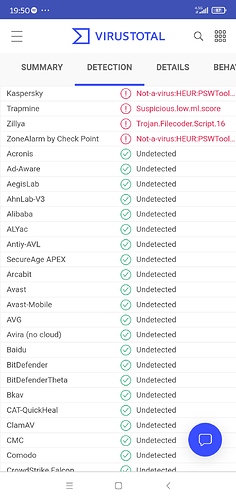

virüstotal;

bunların gördüğü şeyi biz tersine mühendislik ile görebilir miyiz?

Bunları betik içinde exe yapmadan önce bir şekilde atlatabilir miyiz?

Kodu paylaşabilir misiniz?

Evet ama tersine muhendislikten ne kasit edildigine gore cok zor olabilir.

“Bunlar” genelde statik analiz yerine programi calistirip huy analizi yapiyorlar. (Nereye baglandi, neredeki dosyalari taradi, vs.)

Tabi elimizde hic bir sey olmadigi icin virustotal raporunun tamamini bile goremiyoruz…

kadları henüz paylaşıma hazır değil ancak çalışma videosu gönserebilirim

Pek güvenilir değil bence.